Việc truy cập các trang web có uy tín thường là cách an toàn để tránh xa các chiêu trò lừa đảo và phần mềm độc hại. Tuy nhiên, một lỗ hổng bảo mật gần đây trên hàng chục nghìn trang web hợp pháp đã bị tin tặc khai thác, biến chúng thành công cụ phát tán mã độc thông qua một trang cập nhật Google Chrome giả mạo đầy tinh vi. Điều này đặt ra một thách thức lớn về an ninh mạng, ngay cả đối với những website được coi là đáng tin cậy.

Cách Thức Tấn Công: Lợi Dụng Lỗ Hổng WordPress để Phát Tán Mã Độc

Theo báo cáo từ công ty bảo mật c/side, tin tặc đã tìm ra cách truy cập vào các website WordPress phổ biến và biến chúng thành kênh phân phối mã độc. c/side tin rằng những kẻ tấn công đã xâm nhập các trang web này thông qua các plugin lỗi thời, chứa đựng những lỗ hổng bảo mật chưa được vá.

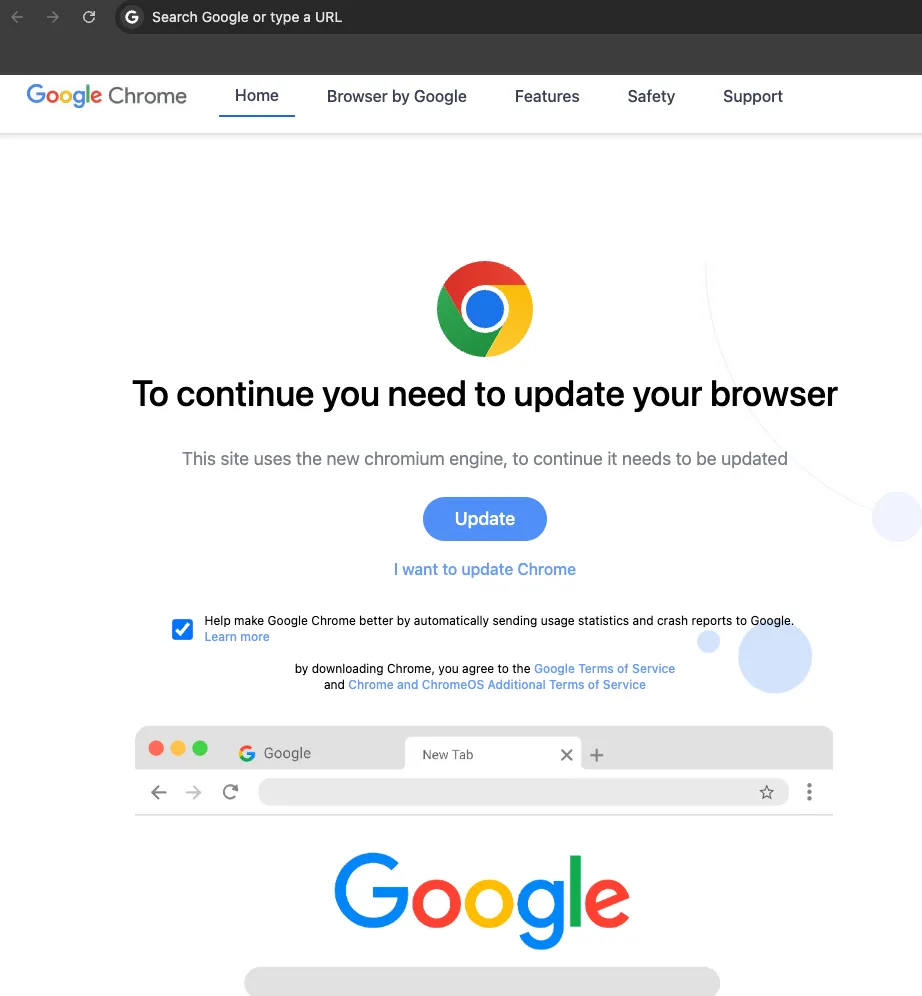

Nếu bạn truy cập một trong những website WordPress đã bị xâm nhập này, trang chính của nó sẽ không tải. Thay vào đó, bạn sẽ ngay lập tức bị chuyển hướng đến một trang cập nhật Google Chrome giả mạo. Trang này sẽ thông báo rằng trình duyệt của bạn đã lỗi thời và yêu cầu bạn cài đặt bản cập nhật để có thể xem nội dung trang web.

Trang web giả mạo yêu cầu cập nhật Google Chrome để xem nội dung.

Trang web giả mạo yêu cầu cập nhật Google Chrome để xem nội dung.

Hậu Quả và Quy Mô Chiến Dịch Mã Độc

Nếu người dùng nhấp vào nút “Cập nhật”, họ sẽ tải về một trong hai gói mã độc nguy hiểm. Đối với người dùng macOS, máy tính sẽ bị nhiễm mã độc AMOS; trong khi đó, người dùng Windows sẽ nhận được biến thể SocGholish. Mã độc AMOS được thiết kế để đánh cắp thông tin cá nhân từ máy tính của bạn, bao gồm mật khẩu, dữ liệu ví tiền điện tử và thông tin nhạy cảm khác. Ngược lại, SocGholish hoạt động như một nền tảng trung gian, tải về thêm các gói mã độc khác, chẳng hạn như ransomware (mã độc tống tiền), gây ra thiệt hại nghiêm trọng hơn.

Sau khi phát hiện các cuộc tấn công ban đầu, c/side đã tiến hành nghiên cứu sâu rộng hơn để đánh giá mức độ lan rộng của chiến dịch này. Tính đến thời điểm hiện tại, công ty đã báo cáo rằng hơn 10.000 website WordPress đã bị lây nhiễm, và có thể còn nhiều trang khác chưa được phát hiện. Mối nguy hiểm đặc biệt lớn vì chiến dịch mã độc này có thể nhắm mục tiêu vào các trang web chưa từng có lịch sử hoạt động độc hại trước đây.

Làm Thế Nào để Bảo Vệ Bản Thân và Website của Bạn?

Để tránh trở thành nạn nhân của chiêu trò này, điều quan trọng là bạn phải luôn cảnh giác cao độ, ngay cả khi truy cập một trang web đã từng được bạn tin tưởng. Hãy nhớ rằng, Google Chrome sẽ không bao giờ yêu cầu bạn cập nhật trình duyệt khi bạn đang truy cập một trang web. Nếu bạn thấy một trang cập nhật giả mạo như hình minh họa, đó chắc chắn là một dấu hiệu lừa đảo.

Để bảo vệ bản thân, hãy:

- Luôn cập nhật trình duyệt Chrome của bạn qua kênh chính thức (vào cài đặt trình duyệt, không phải từ trang web lạ).

- Tuyệt đối không nhấp vào các liên kết hoặc tải xuống tệp từ các trang yêu cầu cập nhật trình duyệt một cách bất thường.

- Sử dụng phần mềm diệt virus và bảo mật uy tín, luôn cập nhật chúng.

Nếu bạn là chủ sở hữu một website WordPress, đây là thời điểm thích hợp để đảm bảo rằng tất cả các plugin và theme của bạn đã được cập nhật lên phiên bản mới nhất. Việc này giúp vá các lỗ hổng bảo mật đã biết và giảm thiểu rủi ro bị tấn công.

Tóm lại, mối đe dọa từ các trang cập nhật Chrome giả mạo là có thật và rất nguy hiểm, đặc biệt khi chúng lợi dụng các website uy tín. Nâng cao nhận thức và thực hiện các biện pháp phòng ngừa là chìa khóa để bảo vệ dữ liệu và hệ thống của bạn. Hãy chia sẻ thông tin này để cộng đồng người dùng Việt Nam cùng nhau cảnh giác và an toàn hơn trên không gian mạng.